Il mistero delle 25 Tesla violate da un hacker: ecco cosa c'è di vero

di Massimiliano Zocchi pubblicata il 13 Gennaio 2022, alle 16:00 nel canale Auto Elettriche

Un hacker tedesco sostiene di aver ottenuto il "pieno controllo remoto" di oltre 25 Tesla, ma in realtà il difetto non è nel sistema delle auto. Ecco cosa potrebbe essere successo

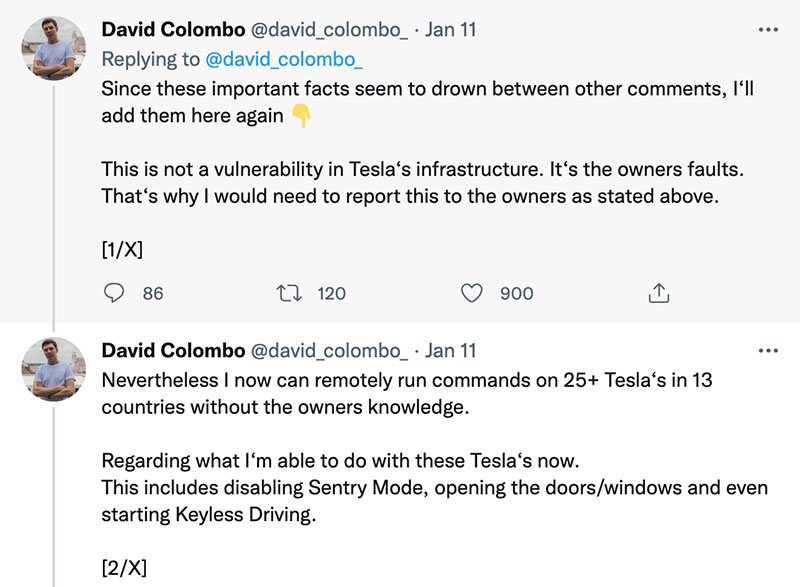

Da alcuni giorni rimbalza in rete la storia di uno specialista tedesco che afferma di aver ottenuto il "pieno controllo da remoto" di più di 25 Tesla, di diversi proprietari e in 10 nazioni differenti. Il diciannovenne, imprenditore tedesco nel settore della cybersicurezza, ha sfruttato l'occasione per far parlare di sé, sebbene non abbia fornito alcuna prova delle sue dichiarazioni.

So, I now have full remote control of over 20 Tesla’s in 10 countries and there seems to be no way to find the owners and report it to them…

— David Colombo (@david_colombo_) January 10, 2022

Secondo quello che formalmente sarebbe dunque un hacker, non ci sarebbe però una falla nel software della vettura o nei server di Tesla, ma la fuga di dati sarebbe piuttosto da imputare ai proprietari delle vetture. In effetti David Colombo, questo il suo nome, nelle ore successive ha dovuto correggere il tiro, specificando che il controllo di cui parlava era solo quello relativo alle funzioni controllabili da remoto, come con la normale app Tesla, e che in nessun modo avrebbe potuto guidare un'auto al posto del conducente, o modificarne le impostazioni basilari.

Dall'app Tesla si può infatti aprire o chiudere la vettura, accendere le luci, agire sul climatizzatore, sui finestrini, sulla ricarica o anche sul clacson e sulla modalità sentinella, ma in nessun caso l'auto può essere controllata come una sorta di drone. Cosa è dunque successo?

La distrazione o l'ingenuità dei proprietari potrebbe averli portati a pubblicare online dati sensibili sull'autenticazione al proprio account Tesla. Un altro caso potrebbe riguardare le tante app sviluppate da terze parti, che richiedono comunque l'accesso con le credenziali originali. Uno sviluppatore qualsiasi potrebbe non avere sistemi sicuri come quelli di Tesla, e potrebbe venire hackerato, con conseguente fuga di dati. O nei casi peggiori potrebbe essere lo sviluppatore stesso a voler raccogliere i dati di accesso per operazioni criminali o fraudolente. Anche in questo caso, come in molti altri, la vulnerabilità potrebbe essere l'uomo e non la macchina.

La Formula E può correre su un tracciato vero? Reportage da Misano con Jaguar TCS Racing

La Formula E può correre su un tracciato vero? Reportage da Misano con Jaguar TCS Racing Lenovo LEGION e LOQ: due notebook diversi, stessa anima gaming

Lenovo LEGION e LOQ: due notebook diversi, stessa anima gaming_L.jpg) Nothing Ear e Ear (a): gli auricolari per tutti i gusti! La ''doppia'' recensione

Nothing Ear e Ear (a): gli auricolari per tutti i gusti! La ''doppia'' recensione HiSolution amplia i propri servizi e punta sempre più sulla cybersicurezza

HiSolution amplia i propri servizi e punta sempre più sulla cybersicurezza F1 24 introdurrà migliorie al modello di guida, una carriera rinnovata e molto altro ancora

F1 24 introdurrà migliorie al modello di guida, una carriera rinnovata e molto altro ancora Arriva Omnissa, che prenderà in carico i prodotti per "utenti finali" di VMware

Arriva Omnissa, che prenderà in carico i prodotti per "utenti finali" di VMware

_XXL.jpg)

1 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoPreferisco che la mia auto non si connetta a Internet." [cit.]

Io scommetto sugli API Token caricati su git hub da qualche programmatore particolarmente attento

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".