La cyber security è un rischio anche per le colonnine di ricarica

di Paolo Corsini pubblicata il 09 Settembre 2021, alle 14:31 nel canale Soluzioni di ricarica

Juice Technology punta l'attenzione, all'IAA Mobility di Monaco, sulla necessità di sviluppare soluzioni di ricarica che siano non solo efficienti e pratiche ma anche sicure per design, tanto nel funzionamento come contro gli attacchi di sicurezza informatici

Juice Technology è un'azienda svizzera impegnata nella produzione e commercializzazione di soluzioni per la mobilità elettrica, specializzatasi sin dalla sua fondazione nel 2014 nella produzione di prodotti per la ricarica dei veicoli. Abbiamo avuto occasione di provare negli scorsi mesi Juice Booster 2, il prodotto forse più noto dell'azienda: si tratta di una soluzione di ricarica che permette di collegare il nostro veicolo alle più diverse prese di corrente, da quelle domestiche sino alle industriali blu e rosse passando per le tradizionali connessioni Type-2 delle colonnine gestendo potenze di ricarica sino a 22kW a seconda della fonte e del tipo di vettura.

In occasione di IAA Mobility, la fiera sulla mobilità che si sta svolgendo in questi giorni a Monaco di Baviera, Juice Technology ha tenuto il proprio Juice World Charging Day, giunto alla seconda edizione. L'occasione è quella di incontrare clienti, stampa e operatori di settore non per raccontare prodotti e novità che Juice Technology intende proporre sul mercato quanto aprire spunti di riflessione su temi che toccano la mobilità elettrica e soprattutto possono rappresentare temi di primaria importanza per l'industria nel complesso.

In questa edizione è stata messa al centro la sicurezza, non tanto dei veicoli quanto dell'ecosistema di ricarica necessario alle automobili elettriche per circolare e nel quale Juice Technology entra a far parte a pieno diritto. Parlare di sicurezza nell'ambito della ricarica elettrica implica trattare 3 ambiti collegati tra di loro: la sicurezza fisica, quella dell'utente e la cosiddetta cyber security.

La sicurezza fisica è forse l'aspetto più intuitivo da comprendere e valutare, legata alla qualità con la quale i dispositivi vengono prodotti: in questo Juice Technology rappresenta un punto di riferimento, vista la qualità costruttiva e la solidità che caratterizzano il proprio Juice Booster 2. La sicurezza dell'utente è direttamente collegata a quella fisica del dispositivo: comprende tutte quelle soluzioni che permettono all'utilizzatore, soprattutto se non esperto, di gestire la soluzione di ricarica in modo pratico, agevole e ovviamente sicuro.

Se per questi primi due aspetti è semplice individuare le problematiche e le soluzioni messe in atto per prevenire problemi e rendere l'utilizzo sicuro e pratico, la novità riguarda il tema della cyber security collegato alle soluzioni di ricarica. E' questo un tema critico per Juice Technology, che vede la necessità per l'intero ecosistema delle soluzioni di ricarica di valutare il rischio di accessi indesiderati dei dati e delle infrastrutture.

La sicurezza dei dati è un tema noto nel mondo dell'ICT: c'è la necessità di assicurare la sicurezza delle transazioni di pagamento richieste per usufruire dei servizi di ricarica, evitando che i dati di pagamento possano finire in cattive mani. Ma allo stesso tempo c'è un problema di cyber sicurezza legato alla gestione delle infrastrutture di ricarica: un attacco esterno di un sistema di gestione di più punti di ricarica potrebbe portare a forzare un comportamento fuori dalle specifiche, come ad esempio quello di generare un carico superiore rispetto alla potenza complessiva disponibile che porti all'intervento delle protezioni e quindi all'interruzione del servizio.

Si pensi anche alle tante wallbox installate sia in abitazioni private come in piccoli uffici e aziende, collegate alla rete e per questo motivo potenziali punti di accesso all'infrastruttura di rete aziendale e alla rete interna. E' sempre più indispensabile che anche per queste soluzioni di ricarica connesse si adotti la stessa politica di gestione degli accessi che viene adottata per i tradizionali dispositivi ICT, soprattutto quando questo implichi fornire accesso ad una rete aziendale nella quale siano presenti dati sensibili e che potrebbero finire in mani non autorizzate.

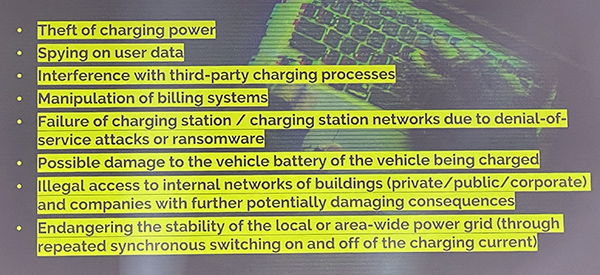

Juice Technology ha evidenziato alcune potenziali problematiche di cyber security che possono interessare le stazioni di ricarica: si parte dal furto di potenza di ricarica, cioè dell'utilizzo gratuito non autorizzato, allo spiare i dati degli utenti alla manipolazione del sistema di pagamenti, all'interruzione del funzionamento della stazione di ricarica con un attacco denial of service con richiesta di riscatto sino al possibile danneggiamento delle batterie del veicolo.

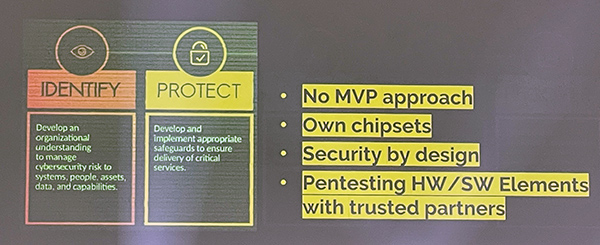

Come possono intervenire i produttori di dispositivi di ricarica per arginare il problema della cyber security? In primo luogo identificare il problema, sviluppando all'interno dell'azienda produttrice una specifica sensibilità legata alla sicurezza assieme a procedure che siano messe in atto per prevenire problematiche di attacchi. Da questo si passa alla fase di protezione, integrata all'interno dei dispositivi: questa è basata su scelte legate al design e ai componenti interni, ad un approccio che metta la sicurezza al primo posto nella fase di design del prodotto e alla fase di verifica delle componenti hardware e software con partner affidabili che ne mettano alla prova la sicurezza.

Siamo ancora in una fase di iniziale espansione della mobilità elettrica: nel corso dei prossimi anni la rete di ricarica registrerà una crescita repentina delle differenti tipologie di stazione ma è ben evidente come il tema della sicurezza fisica degli apparati debba accompagnarsi anche ad un design nativo che sia sicuro per quanto riguarda le transazioni economiche, la gestione dei dati e in generale la protezione da accessi e interventi informatici non autorizzati. In un mondo perennemente connesso anche le colonnine di ricarica rappresentano un potenziale anello debole attraverso il quale perpetrare attacchi informatici.

_L.jpg) Nothing Ear e Ear (a): gli auricolari per tutti i gusti! La ''doppia'' recensione

Nothing Ear e Ear (a): gli auricolari per tutti i gusti! La ''doppia'' recensione Sony FE 16-25mm F2.8 G: meno zoom, più luce

Sony FE 16-25mm F2.8 G: meno zoom, più luce  Motorola edge 50 Pro: design e display al top, meno il prezzo! Recensione

Motorola edge 50 Pro: design e display al top, meno il prezzo! Recensione SYNLAB sotto attacco: sospesa l'attività presso i punti prelievo e non solo

SYNLAB sotto attacco: sospesa l'attività presso i punti prelievo e non solo BYD Seal U, primo contatto. Specifiche, design e prezzo, questa elettrica ha tutto al posto giusto

BYD Seal U, primo contatto. Specifiche, design e prezzo, questa elettrica ha tutto al posto giusto Intel ha completato l'assemblaggio dello scanner High-NA EUV: fondamentale per il processo 14A

Intel ha completato l'assemblaggio dello scanner High-NA EUV: fondamentale per il processo 14A

_XXL.jpg)

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".