Milioni di telecomandi auto a rischio per un problema di sicurezza: Hyundai, Toyota, Kia e Tesla coinvolte

di Andrea Bai pubblicata il 07 Marzo 2020, alle 17:21 nel canale Tecnologia

Un gruppo di ricercatori trova un problema nell'implementazione della crittografia nei telecomandi di svariati modelli di automobili

Uno studio condotto congiuntamente dalla KU Leuven in Belgio e dall'Università di Birmingham ha permesso di scoprire una grave falla nell'implementazione delle misure crittografiche all'interno di milioni di telecomandi di automobili prodotte da Toyota, Hyundai, Kia e Tesla che le rende vulnerabili al sabotaggio, aumentando il rischio di furto.

Il problema è imputabile all'implementazione che è stata fatta sistema crittografico Texas Instruments DST80 all'interno dei telecomandi delle auto e che permetterebbe ad un hacker di sfruttare un dispositivo RFID relativamente economico vicino al telecomando per intercettarne le comunicazioni e clonarlo, potendo così arrivare a disattivare il sistema immobilizer dell'auto. Una volta scavalcato questo argine, sarebbe sufficiente manomettere il blocchetto d'accensione dell'auto per avviare il motore, con le "consuete" tecniche spessissimo ritratte in film e telefilm.

Il metodo richiede che l'attaccante si trovi in stretta prossimità del telecomando perché sia possibile scansionarlo tramite dispositivo RFID. In questo modo è possibile ottenere un numero sufficiente di informazioni per determinare la chiave di cifratura, clonarla usando lo stesso dispositivo RFID e usarlo a sua volta per disabilitare le misure di sicurezza dell'automobile.

L'attacco è possibile perché le chiavi di cifratura usate dalle automobili coinvolte sono state facilmente scoperte effettuando un'operazione di reverse engineering sul firmware. Nel caso di Toyota, ad esempio, le chiavi di cifratura erano basate su un numero seriale che veniva trasmesso anch'esso con il segnale del telecomando, mentre per Kia e Hyundai vengono usati 24-bit generati casualmente (ma DST80 e supporta fino a 80, da cui il nome): il professor Flavio Garcia dell'Università di Birmingham osserva che "indovinare" i 24 bit corretti è una faccenda piuttosto triviale. I ricercatori tuttavia non hanno divulgato informazioni precise su come è stata violata la crittografia.

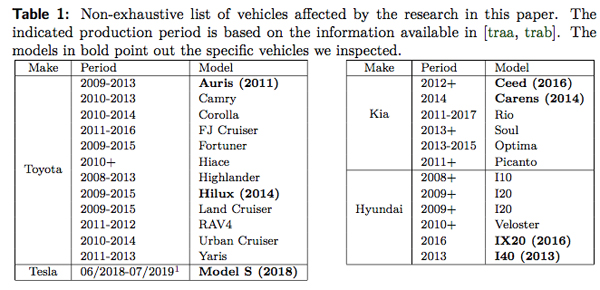

I ricercatori hanno pubblicato nel loro studio un elenco delle automobili coinvolte, ma hanno precisato che la lista non è esaustiva, suggerendo pertanto la possibilità che la problematica possa toccare anche altri modelli di auto.

Recensione Zenfone 11 Ultra: il flagship ASUS ritorna a essere un 'padellone'

Recensione Zenfone 11 Ultra: il flagship ASUS ritorna a essere un 'padellone' Appian: non solo low code. La missione è l’ottimizzazione dei processi con l'IA

Appian: non solo low code. La missione è l’ottimizzazione dei processi con l'IA Lenovo ThinkVision 3D 27, la steroscopia senza occhialini

Lenovo ThinkVision 3D 27, la steroscopia senza occhialini  Amazon scatenata: iPad a 399€, airfryer 38€, smartphone, portatili e moltissimi articoli in svendita!

Amazon scatenata: iPad a 399€, airfryer 38€, smartphone, portatili e moltissimi articoli in svendita! SK hynix, costruzione della Fab M15X ai nastri di partenza: previsto boom delle memorie HBM

SK hynix, costruzione della Fab M15X ai nastri di partenza: previsto boom delle memorie HBM Oggi 459€ per utenti Prime il portatile low cost con AMD Ryzen 7 5700U (8C/16T a 4,3GHz), 16GB RAM, SSD 512GB, Full HD!

Oggi 459€ per utenti Prime il portatile low cost con AMD Ryzen 7 5700U (8C/16T a 4,3GHz), 16GB RAM, SSD 512GB, Full HD!

10 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoViene intercettato il segnale della chiave, registrato, e ritrasmesso all'automobile stessa, che riconosce il dispositivo come fosse la chiave originale.

E' molto più difficile rubare un auto con la chiave convenzionale, da questo punto di vista.

L'immobilizer è il sistema che impedisce l'avviamento se non viene riconosciuto il codice del trasponder RFID inglobato nella chiave, ed è presente da molti anni in tutti i veicoli anche perché è obbligatorio.

Il telecomando radio per aprire e chiudere il veicolo è un'altra cosa, e i sistemi radio attivi per l'accesso e/o l'avviamento "keyless" sono un'altra cosa ancora (peraltro sono tutti sistemi già dimostratisi vulnerabili, uno per l'altro).

Fra i telecomandi e l'accesso keyless il secondo ritengo sia più sicuro, nella pratica, perché la comunicazione radio avviene in un range molto più limitato perciò dovrebbe essere più difficile intercettarla da distanza.

La mia auto li ha tutti: immobilizer, telecomando, accesso keyless e avviamento keyless, ma l'unica volta che me l'hanno aperta (in pieno giorno appena voltato l'angolo) hanno semplicemente rotto l'unica serratura meccanica (che esiste come backup in caso di default dei sistemi radio) col classico cacciavite e martellata, operazione che qualunque ladruncolo fa in 2 secondi netti su qualsiasi auto.

Avviarla è un altro paio di maniche, ma credo sia solo questione di avere le attrezzature giuste. Comunque quando non c'era l'immobilizer avviare l'auto era questione di pochi secondi per forzare il blocchetto accensione, perciò non si può dire che le auto fossero più sicure da questo punto di vista.

E pensare che c'è ancora molta "gente" convinta che il closed source sia più sicuro

Questo ti sei guardato bene dallo scriverlo nell'altro thread, ma lo fai in questo, subdolamente.

Cos'è, non avevi il coraggio di affrontare la discussione di là? Ti aspetto a braccia aperte.

Grazie per la precisazione, mi chiedo come possa la redazione far passare un articolo così pressapochista, anzi completamente sbagliato, senza battere ciglio...

ormai hwupgrade scrive articoli solo per i link di amazon e basta....

Benvenuto nel club - la mia auto eì keyless, ed e' stata forzata semplicemente con un grosso cacciavite. Sono entrati per rubare niente, perche' non potevano nemmeno avviarla :/

Oggi i soldi non li fanno più con l'auto che ti rubano, ma con l'equipaggiamento installato all'interno e che rivendono facilmente.

E all'interno ci accedi sia con che senza chiave...

Entrano, cannibalizzano cruscotti, sistema infotainment, volante multifunzione ecc ecc che poi rivendono nel mercato nero.

Le case costruttrici poi ci mettono anche del loro...basterebbe codificare tutti gli strumenti di bordo, in modo tale che non funzionano su un codice telaio diverso dall'originale, per rendere più difficile la vita ai ladri.

non cambierebbe nulla lato furti visto che l'installatore deve comunque avere accesso ai programmatori per riprogrammare i codici telaio tanti componenti sono già codificati e li rubano comunque

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".